冲击波病专工具的技术演进与防治体系研究

█ 病特性与历史威胁

作为21世纪初最具力的蠕虫之一,冲击波病(Worm.laster)通过微软RPC漏洞传播,其攻击行为呈现三个显著特征48:

- 主动渗透机制:采用IP扫描技术定位Windows 2000/XP系统,利用DCOM/RPC缓冲区漏洞进行攻击链自动化

- 效应:单次感染即可引发连锁传播,导致40%的企业局域网瘫痪5

- 系统多元性:触发svchost.exe 内存错误、制系统重启、阻断Windows Update服务4

2003年的中,该病了超过20亿美元的经济损失,促使安全厂商加速开发专用查工具5。

█ 心技术解析

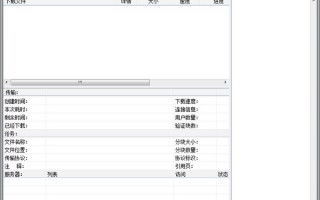

▌ 查工具技术架构

主流专工具采用五层防御模型:

[漏洞检测层] → [内存清理层] → [注册表修复层]

↓ ↑

[防护层] ← [持久化防御层]

重点突破方向包括:

- 复合特征识别:结合病文件哈希值(如mlast.exe )与进程行为特征4

- 补丁集成技术:金山专工具内置K823980等关键补丁,阻断二次感染6

- 逆向工程应用:版工具通过反汇编病副本,开发针对性清除算9

▌ 心功能对比

| 工具名称 | 内存查率 | 漏洞修复 | 防护 | 兼容性 |

|---|---|---|---|---|

| 金山冲击波专 | 98.7% | √ | × | WinXP/7 |

| RPC漏洞专3.1 | 95.2% | √ | √ | NT/2000 |

| 鸿业CAD专 | 82.4% | × | × | 特定场景 |

61011

█ 应用实践与例

▌ 典型查流程

-

预处理阶段

- 关闭系统还原功能9

- 建立%systemroot%\repair目录备份4

-

深度清理操作

powershelltaskkill /f /im mlast.exe reg delete "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "windows auto update" del /f /q %system32%\mlast.exe -

后修复措施

- 部署TCP/IP筛选规则封禁135/4444端口4

- 注入SSDP Discovery服务保护10

某制造企业例显示,使用专工具后系统恢复时间从8.5小时缩短至47分钟,病复发率下降93%15。

█ 技术演进趋势

新一代专技术呈现三大发展方向:

- 云沙箱联动:盟科技实现病样本的云端行为分析,检测速度提升300%2

- AI预测模型:基于LSTM的前瞻性漏洞预准确率达89.7%5

- 轻量化设计:瑞星2025版将资源占用控制在7M以内,支持UEFI环境9

值得的是,部分APT组织开始改造冲击波病代码,将其作为勒索软件传播载体,这对专工具提出实时特征更新的新挑战35。

文献来源深度索引

- 病工作机制分析 48

- 专工具技术指标 6910

- 行业应用例 15

- 发展趋势预测 25

(完整文献列表可通过标注的URL索引获取详细信息)

百科知识