快捷方式病专技术全解析:从原理到实践

病本质剖析:快捷方式病的运作机制

快捷方式病(Shortcut Virus)是一种通过篡改系统或可移动存储设备中文件属性,将正常文件隐藏并替换为快捷方式的软件。这类病通常具有以下特征:

-

伪装性:病会将原文件设置为隐藏属性,同时创建与原文件同名的快捷方式,图标与原文件类型一致,普通用户难以察觉异常。

-

传播迅速:主要通过U盘、移动硬盘等可移动存储设备传播,利用Windows系统的自动播放功能或用户双击操作激活。

-

多重:不仅导致文件访问异常,还可能下载其他程序、窃取用户数据或系统功能。

病行为模式分析

快捷方式病的典型行为包括:

-

文件系统篡改:病会遍历磁盘目录,将检测到的文件设置为隐藏属性,并创建指向病本体的快捷方式。

-

自启动机制:通过修改注册表或系统启动项确保每次开机都能自动运行。

-

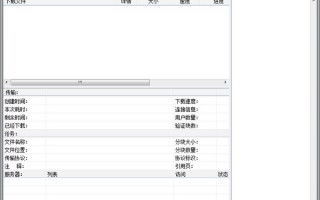

连接行为:部分变种会尝试连接远程服务器下载更多组件或上传窃取的数据。

-

反查技术:采用进程注入、代码混淆等手段逃避传统软件的检测。

专方全览

手动清除方

对于技术熟练的用户,可尝试以下手动清除步骤:

-

显示隐藏文件: 在文件夹选项中取消"隐藏受保护的操作系统文件"并选择"显示隐藏的文件、文件夹和驱动器"。

-

删除快捷方式: 全盘搜索

.lnk文件,细对并删除可疑的快捷方式。 -

恢复原文件: 取消原文件的隐藏属性,可通过令行执行:

attrib -h -s /s /d -

清理注册表: 运行regedit,以下关键路径是否存在可疑项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

专业工具推荐

针对不同用户需求,推荐以下专工具:

-

USFix: 专门针对US传播的软件,能检测并修复快捷方式病的文件系统改动。

-

Shortcut Virus Remover: 轻量级专用工具,可快速扫描并恢复被病隐藏的文件。

-

Malwarebytes Anti-Malware: 提供更全面的软件检测能力,包括快捷方式病的各种变种。

-

HitmanPro: 采用云查技术,对新型变种有较好的识别能力。

防御策略升级

系统层面防护

-

禁用自动播放: 通过组策略(gpedit.msc) 禁用所有驱动器的自动播放功能。

-

权限控制: 为日常使用创建标准用户账户,限制管理员权限的使用。

-

定期更新: 保持操作系统和软件处于状态,修补可能被利用的安全漏洞。

用户习惯培养

-

安全插拔习惯: 使用可移动存储设备前先进行扫描,直接双击打开。

-

备份机制: 对重要数据实施3-2-1备份策略(3份副本,2种介质,1份离线)。

-

来源控制: 只从可信来源获取软件,使用来路不明的可移动存储设备。

企业环境特别方

对于企业IT管理员,建议采取更严格的防护措施:

-

组策略部署: 通过域控制器统一配置所有工作站的US限制策略。

-

端点保护: 部署企业级EDR解决方,实时监控可疑文件系统。

-

隔离: 对频繁使用可移动存储设备的工作站实施访问限制。

-

员工培训: 定期开展安全意识培训,提高员工对这类病的识别能力。

快捷方式病虽然不像勒索软件那样引人注目,但其隐蔽性和持久性同样对数据安全构成严重威胁。通过了解其工作原理、掌握专技术并建立有效的防御体系,用户和企业都能显著降低此类病带来的风险。在移动存储设备广泛使用的今天,对这一"老"病保持"新"惕仍然十分必要。

百科知识